Khám phá kỹ thuật tấn công ẩn sau tệp SVG cùng Deep CDR

Trong hầu hết môi trường doanh nghiệp, các biểu tượng hay sơ đồ SVG không cần đến bất kỳ tính năng “active content” nào. Vì vậy, nếu phát hiện JavaScript hoặc hành vi động trong các tệp SVG đến từ nguồn không tin cậy, bạn cần xem đó là rủi ro bảo mật cấp cao.

Đọc thêm: OPSWAT MetaDefender - Lớp khiên toàn diện cho ngành Tài chính Ngân hàng

Kỹ thuật SVG Phishing đang bùng nổ

Những cuộc tấn công dựa trên SVG không còn là lý thuyết mà đã xuất hiện dày đặc, vượt qua nhiều lớp bảo vệ truyền thống. Hai kỹ thuật phổ biến nhất gồm:

1. Lừa đảo qua Tệp đính kèm (Base64-Decoded Phishing)

Email gateway thường xem SVG chỉ là hình ảnh. Nhưng bên trong có thể chứa:

- Một đoạn script bị làm rối

- Mã giải mã dữ liệu Base64

- Phần tải lên trang phishing ẩn ngay khi mở tệp

2. Chuyển hướng độc hại (Drive-By Redirect)

Website bị tấn công có thể chèn một lớp phủ SVG trong suốt. Chỉ một thao tác onclick hoặc onload, trình duyệt lập tức bị chuyển hướng đến trang độc hại.

Cả hai kỹ thuật này hiện được MITRE ATT&CK theo dõi chính thức dưới mã: T1027.017 – SVG Smuggling

Vì sao biện pháp phát hiện truyền thống thường thất bại?

Các hệ thống dựa trên signature hoặc phân tích tĩnh rất dễ bị qua mặt vì kẻ tấn công:

- Làm rối mã bằng Base64, XOR, padding hoặc polymorphic templates

- Hoãn thực thi cho đến lúc chạy, khiến phân tích tĩnh không thể nhận diện

- Giấu mã độc trong CDATA hoặc các thuộc tính sự kiện

Kết quả: phần mềm phát hiện nghĩ rằng “đây chỉ là hình ảnh”.

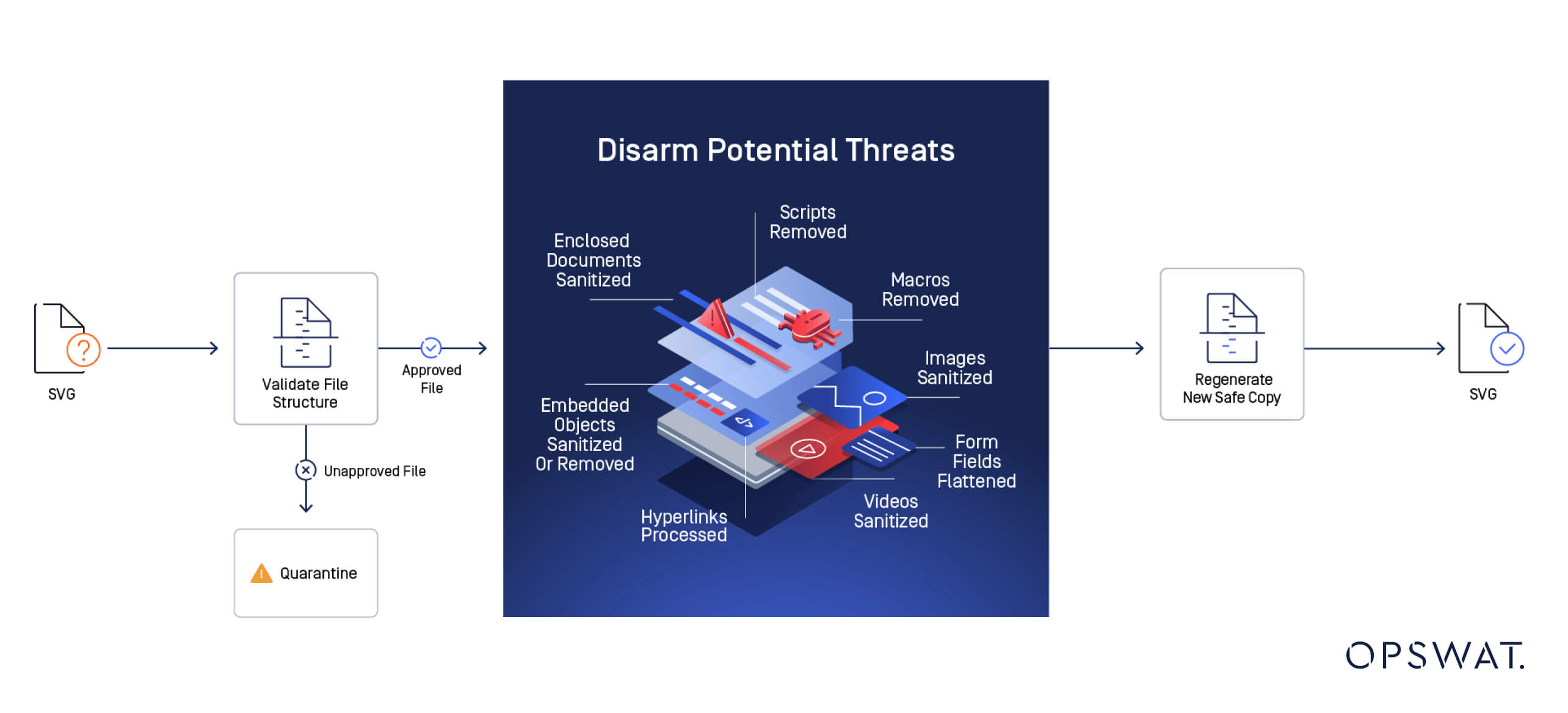

Zero-Trust với Deep CDR™

Để xử lý triệt để mối đe dọa từ SVG, doanh nghiệp cần một cách tiếp cận không dựa vào phỏng đoán, mà dựa trên nguyên tắc Zero-Trust: bất kỳ nội dung hoạt động nào cũng được xem là rủi ro.

Đó chính là lý do công nghệ Deep CDR™ (Content Disarm and Reconstruction) của MetaDefender Core trở thành giải pháp mạnh mẽ nhất hiện nay.

Đọc thêm: [Case study] Bảo vệ các ứng dụng web với OPSWAT MetaDefender

Thay vì tìm xem phần nào độc hại, Deep CDR áp dụng nguyên tắc: “Nếu là mã hoạt động, loại bỏ toàn bộ.”

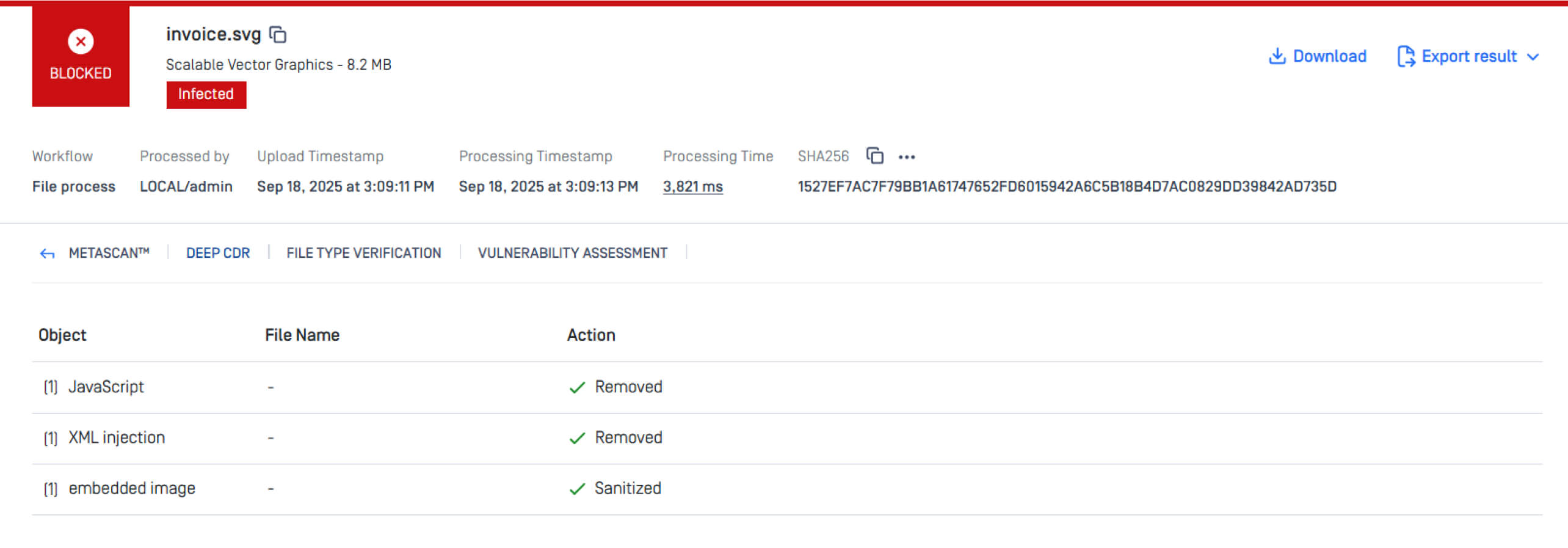

Deep CDR xử lý SVG độc hại như thế nào?

Công nghệ này trung hòa hoàn toàn mọi rủi ro trong SVG bằng cách:

- Loại bỏ JavaScript và mọi dạng script nội tuyến

- Xóa sạch CDATA chứa mã bị che giấu

- Ngăn chặn các hình thức injection có thể thực thi mã độc

- Làm sạch đệ quy hình ảnh nhúng và ngăn tham chiếu bên ngoài

- Bình thường hóa và tái xây dựng tệp thành một SVG hoàn toàn tuân chuẩn và chỉ còn thành phần đồ họa an toàn

Nếu quy trình không yêu cầu vector tương tác, Deep CDR cũng có thể chuyển SVG thành PNG hoặc PDF—biến nó thành tệp hoàn toàn không thể chứa mã độc.

Deep CDR tạo ra giá trị gì cho doanh nghiệp?

Công nghệ này ngày càng được áp dụng rộng rãi trong:

- Email Gateways: Ngăn tệp SVG chứa script tải trang phishing hoặc downloader.

- Collaboration Platforms (Teams, Slack, SharePoint): Loại bỏ mọi mã độc SVG được chia sẻ giữa nội bộ và đối tác.

- Web Upload Portals: Bảo vệ CMS, hệ thống tài sản số, form upload file công khai khỏi các file SVG bị cài mã.

- MFT / File Transfer: Bảo vệ chuỗi cung ứng khi trao đổi logo, tài liệu kỹ thuật hoặc file thiết kế.

Kết luận

Deep CDR™ không cố “phán đoán” xem SVG có độc hay không — nó chọn cách loại bỏ mọi khả năng tấn công ngay từ gốc, dựa trên mô hình deterministic & Zero-Trust.

Trong bối cảnh SVG ngày càng bị lợi dụng để triển khai phishing và mã độc tinh vi, Deep CDR chính là lớp phòng thủ quyết đoán và hiệu quả nhất để bảo vệ người dùng khỏi những rủi ro ẩn ngay trong các hình ảnh tưởng như vô hại.

Nguồn: How to Stop SVG-Based Phishing Attacks with Deep CDR