KIỂM THỬ XÂM NHẬP

Đội ngũ kỹ sư bảo mật của VietSunshine thực hiện các cuộc tấn công mô phỏng (được sự cho phép của khách hàng) trên hệ thống để đánh giá khả năng bảo mật của của khách hàng. Chuyên gia pentest sử dụng các công cụ, kỹ thuật và quy trình giống như kẻ tấn công để tìm và chứng minh tác động của các điểm yếu trong hệ thống.

Web Application

Phù hợp với

Mục tiêu

Chủ động nhận dạng các điểm yếu bảo mật tồn tại trong ứng dụng Web và API, xác định mức độ ảnh hưởng để đưa ra hướng xử lý trước khi kẻ xấu có thể gây ra tác động tiêu cực.

Tiêu chuẩn kiểm tra và tham chiếu

- OWASP Web Security Testing Guide

- OWASP Top 10 (Web App)

IT Infrastructure

Phù hợp với

Mục tiêu

Phát hiện các lỗ hổng bảo mật tiềm tàng trong mạng và hệ thống. Giúp hệ thống vận hành ổn định và giảm thiểu tối đa các thiệt hại do mất an toàn thông tin gây ra.

Tiêu chuẩn Penetration Testing Execution Standard (PTES)

- Intelligence Gathering

- Vulnerability Analysis

- Exploitation

- Post Exploitation

- Reporting

Desktop Application

Phù hợp với

Mục tiêu

Kiểm tra bảo mật toàn diện của ứng dụng Desktop ở cả 2 phía Client và Server (nếu có).

Tiêu chuẩn kiểm tra và tham chiếu

OWASP Desktop Top 10

Phương pháp kiểm tra an ninh mã nguồn mở thủ công Open Source Security Testing Methodology Manual (OSSTMM)

Mobile Application

Phù hợp với

Mục tiêu

Kiểm tra bảo mật toàn diện của ứng dụng di động cả 2 phía Client và Server.

Tiêu chuẩn kiểm tra và tham chiếu

- OWASP Top 10 (Mobile App)

- OWASP Mobile Security Testing Guide

- Phương pháp kiểm tra an ninh mã nguồn mở thủ công Open Source Security Testing Methodology Manual (OSSTMM)

Kiểm thử xâm nhập (Pentest) là gì?

Kiểm thử xâm nhập (Pentest) là một cuộc tấn công mô phỏng được ủy quyền để đánh giá tính bảo mật trong hệ thống của khách hàng. Người kiểm tra thâm nhập sử dụng các công cụ, kỹ thuật và quy trình giống như kẻ tấn công để tìm và chứng minh tác động kinh doanh của các điểm yếu trong hệ thống. Kiểm tra thâm nhập thường mô phỏng nhiều cuộc tấn công khác nhau có thể đe dọa doanh nghiệp. Họ có thể kiểm tra xem hệ thống có đủ mạnh để chống lại các cuộc tấn công từ các vị trí được xác thực và không được xác thực hay không, cũng như một loạt các vai trò của hệ thống. Với phạm vi phù hợp, pen test có thể đi sâu vào bất kỳ khía cạnh nào của hệ thống.

Vì sao cần dịch vụ kiểm thử xâm nhập?

Lý tưởng nhất là phần mềm và hệ thống được thiết kế ngay từ đầu với mục đích loại bỏ các lỗi bảo mật nguy hiểm. Kiểm thử xâm nhập cung cấp cái nhìn sâu sắc về mức độ đạt được mục tiêu đó. Pentest có thể giúp một tổ chức:

- Tìm điểm yếu trong hệ thống

- Xác định độ tin cậy của các biện pháp kiểm soát

- Hỗ trợ tuân thủ các quy định về bảo mật và quyền riêng tư dữ liệu (ví dụ: PCI DSS, HIPAA, GDPR)

- Cung cấp các ví dụ định tính và định lượng về tình hình an ninh hiện tại và các ưu tiên ngân sách dành cho quản lý

Black Box

- Mục tiêu: Giả lập tấn công thực tế từ các tác nhân bên ngoài.

- Cấp độ truy cập: Không được cấp các truy cập

- Ưu điểm: Đánh giá rủi ro một cách thực tế nhất.

- Nhược điểm: Tiêu tốn nhiều thời gian. Khả năng sẽ bỏ qua một số điểm yếu bảo mật.

Grey Box

- Mục tiêu: Rà soát, kiểm tra bảo mật trường hợp giả định một rủi roxuất phát từ nội bộ.

- Cấp độ truy cập: Ít nhất một truy cập hợp lệ vào hệ thống.

- Ưu điểm: Hiệu quả hơn black-box, giảm thời gian và tăng số lượng lỗ hổng được phát hiện.

- Nhược điểm: Không có đánh giá cụ thể cho hình thức này, tuỳ thuộc vào các truy cập được cung cấp.

White Box

- Mục tiêu: Rà soát, kiểm tra bảo mật khi được cấp toàn quyền truy cập vào hệ thống.

- Cấp độ truy cập: Tất cả các tài liệu, tài khoản truy cập vào ứng dụng và hệ thống

- Ưu điểm: Giảm thiểu khả năng thiếu sót các lỗ hổng bảo mật.

- Nhược điểm: Hiệu quả phụ thuộc vào lượng thông tin, truy cập vào hệ thống. Thời gian đánh giá tăng theo số lượng thông tin được cung cấp.

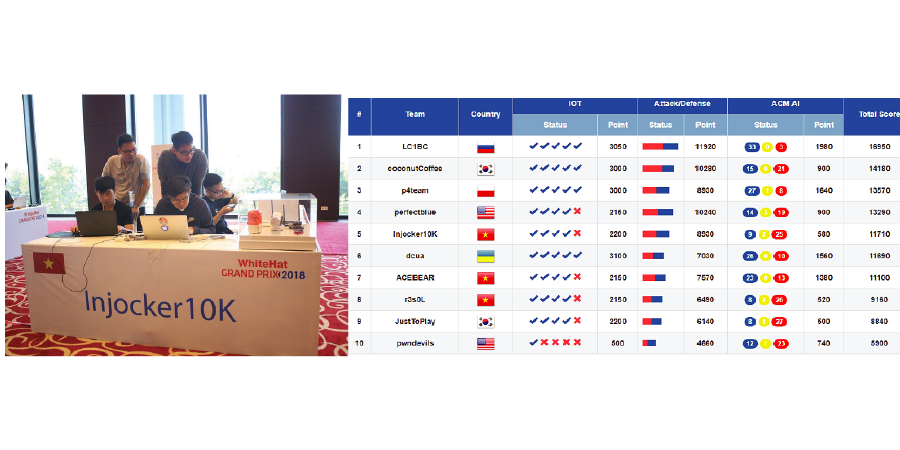

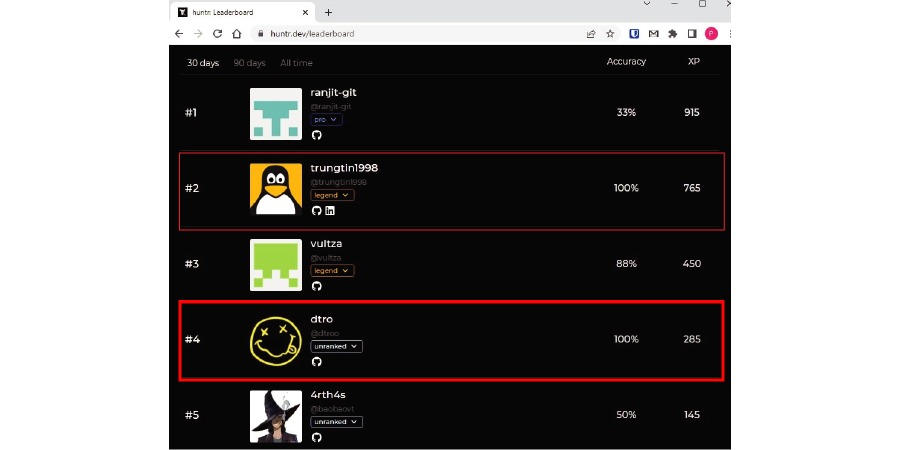

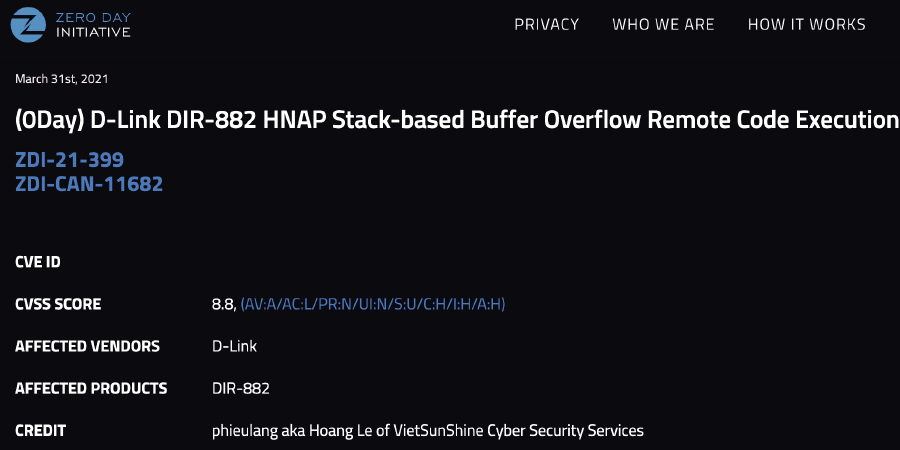

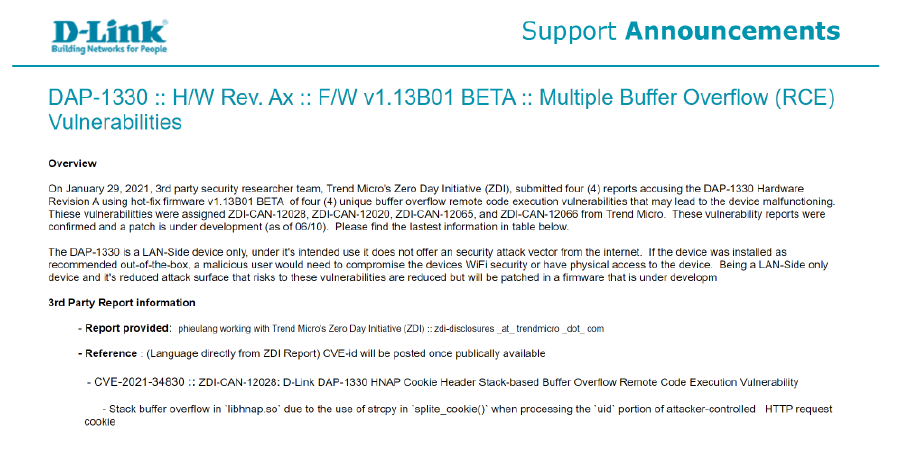

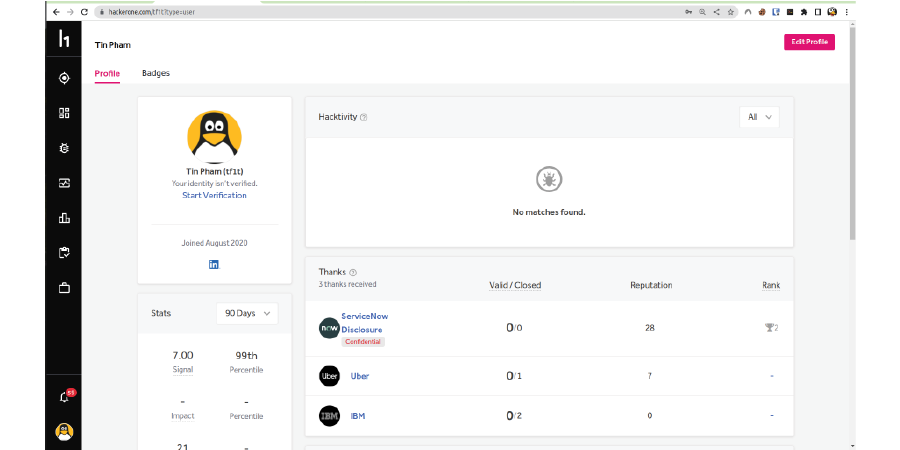

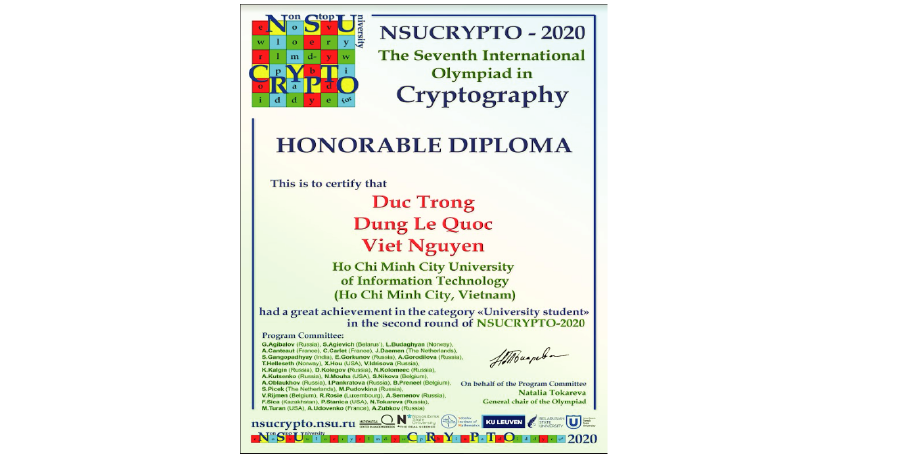

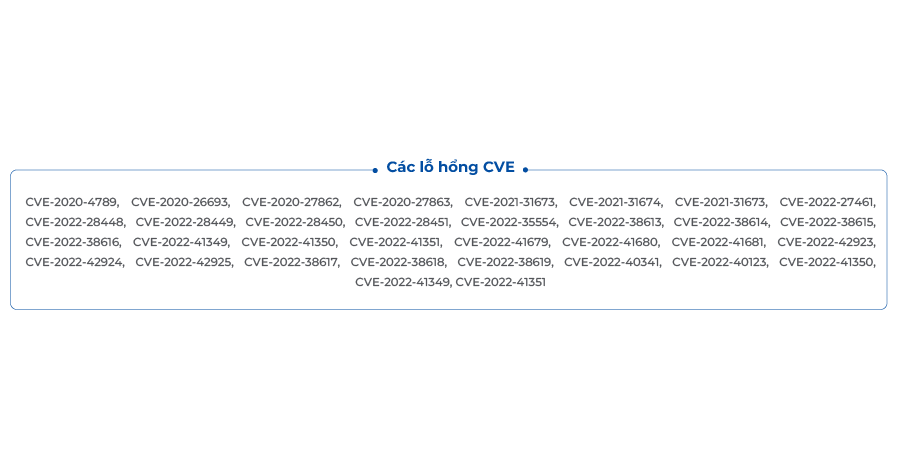

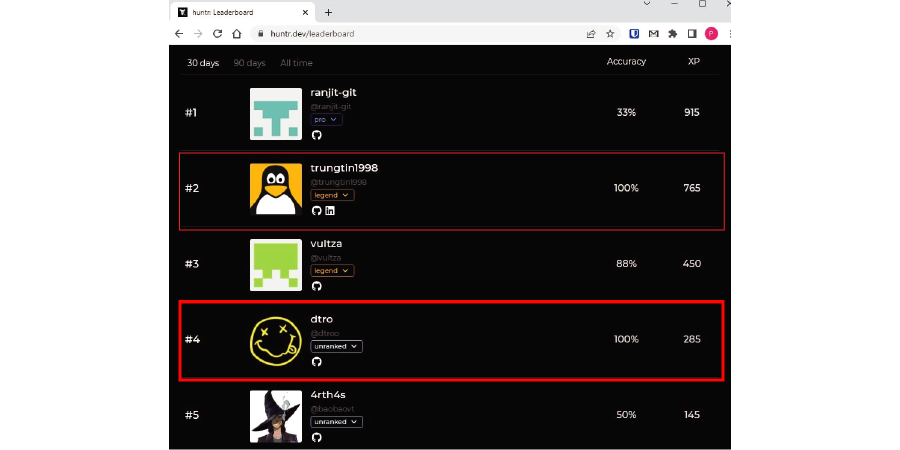

Giải thưởng và thành tích

Mô hình và phương pháp

- Mục tiêu: Nhận dạng và xác minh các điểm yếu bảo mật, xử lý các điểm yếu trước khi bị bên thứ 3 phát hiện và lợi dụng.

- Phạm vi: Thường xác định phạm vi thực hiện cụ thể trên từng đối tượng ứng dụng, hệ thống mạng và máy chủ.

- Phương pháp: Các tiêu chuẩn, kịch bản và bài kiểm tra đã được định nghĩa trước, tuỳ biến riêng cho từng nghiệp vụ của ứng dụng và hệ thống.

- Báo cáo: Chi tiết các vấn đề bảo mật đã phát hiện trên ứng dụng, các bằng chứng xác minh, kèm theo các khuyến nghị cụ thể để xử lý từng điểm yếu bảo mật.

Web Application

Mobile Application

IT Infrastructure

(External Network Penetration Testing)

IT Infrastructure

(Internal Network Penetration Testing)

Để lại liên hệ

và chúng tôi có thể tư vấn cho quý khách

Chúng tôi sẵn lòng chia sẻ tư vấn và định hướng cho bạn ý tưởng về dịch vụ mà quý khách cần nhất

Loading ...

Loading ...