RED TEAMING

Các chuyên gia của VietSunshine sẽ rà soát tổng thể khả năng xâm nhập ở nhiều ngữ cảnh và phạm vi khác nhau, thực hiện giả lập các chuỗi tấn công và leo thang qua xâm nhập qua từng hệ thống.

Red Teaming là gì?

Red Teaming là thuật ngữ có nguồn gốc từ lĩnh vực quân sự mô phỏng các cuộc tấn công mạng toàn diện. Đó là một cách để kiểm tra khả năng phòng thủ mạng của bạn trước những kẻ xấu. Red Teaming giúp đội phòng thủ của bạn thực hành để họ có thể tinh chỉnh khả năng phản ứng của mình trong một môi trường được kiểm soát. Ngoài ra, Red Teaming có thể để lộ những lỗ hổng bảo mật. Không giống như thử nghiệm thâm nhập thông thường, nó nhắm mục tiêu vào tổ chức của bạn mà không bị ràng buộc.

Lợi ích của Red Teaming

Xác định các lỗ hổng: xác định cả các lỗ hổng kỹ thuật và phi kỹ thuật trong hệ thống của bạn mà các đánh giá kém toàn diện hơn có thể bỏ sót.

Thử nghiệm ứng phó sự cố: Red Teaming cho phép tổ chức thử nghiệm các quy trình ứng phó sự cố của mình. Điều này có thể giúp phát hiện các vấn đề với kế hoạch ứng phó sự cố, chẳng hạn như thời gian phát hiện chậm hoặc giao tiếp kém giữa các nhóm.

Cung cấp các kịch bản mối đe dọa thực tế: Điều này có thể cung cấp cho tổ chức sự hiểu biết thực tế hơn về tình hình an ninh của mình.

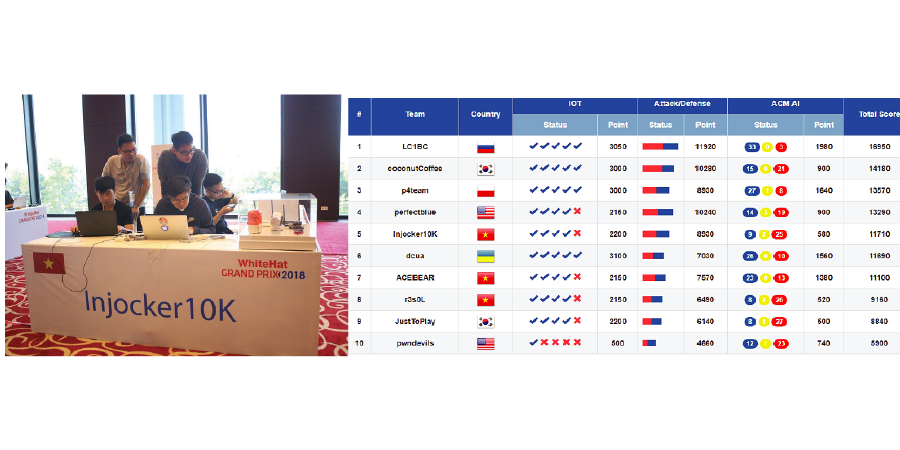

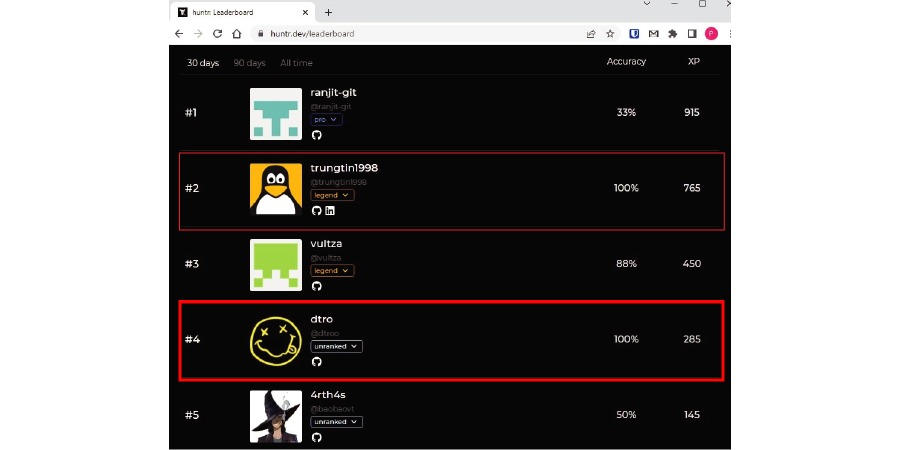

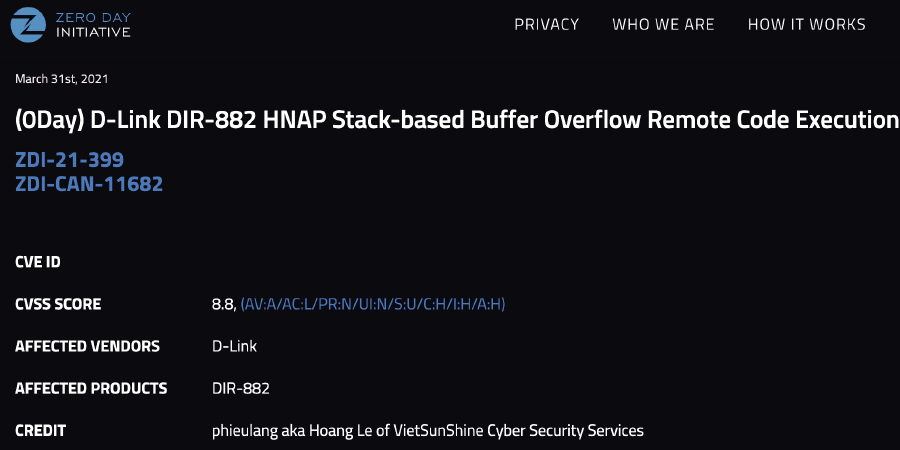

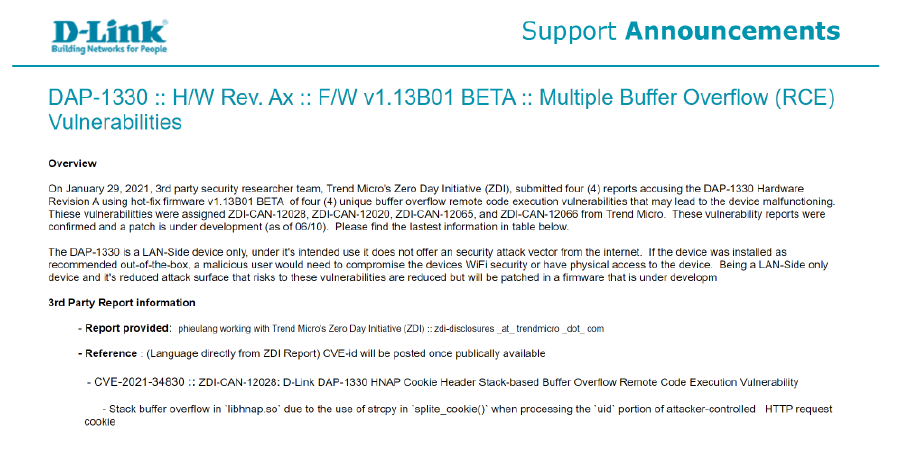

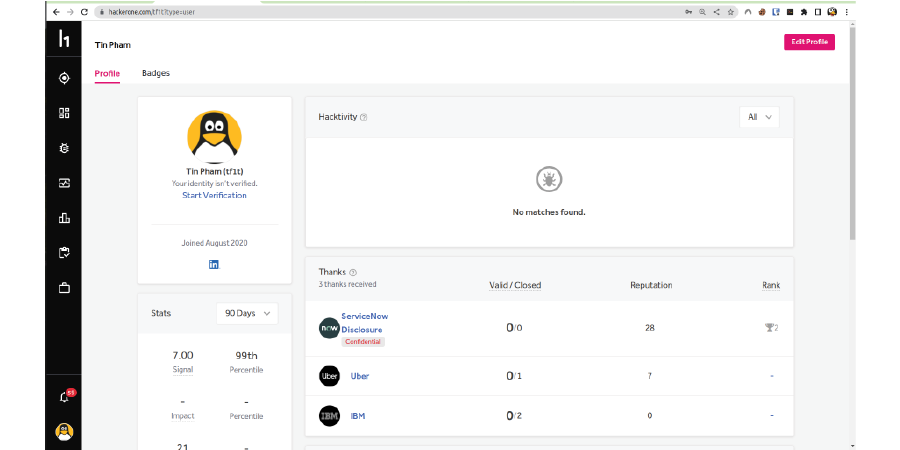

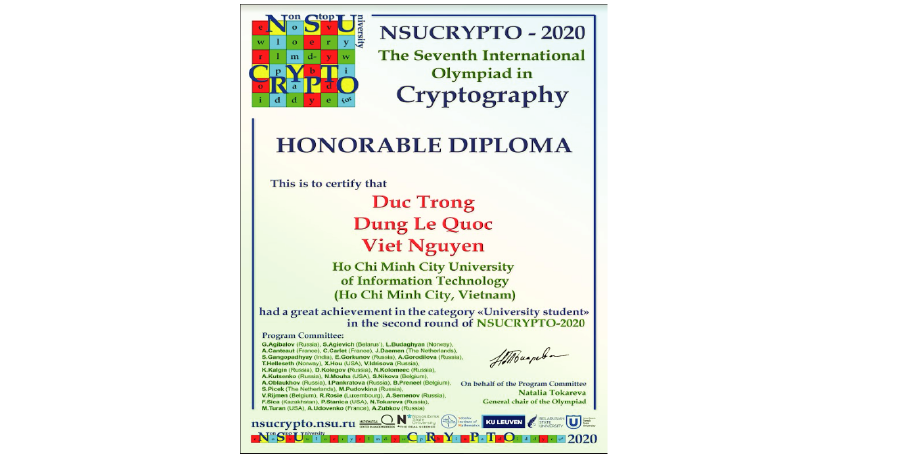

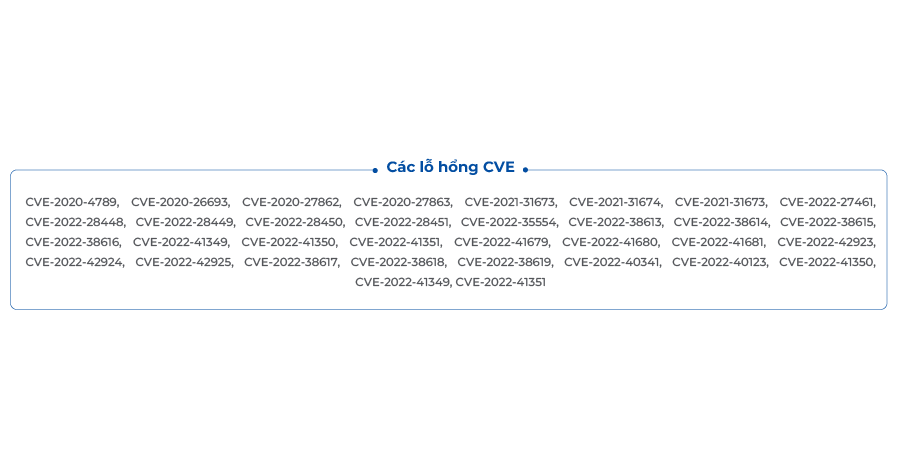

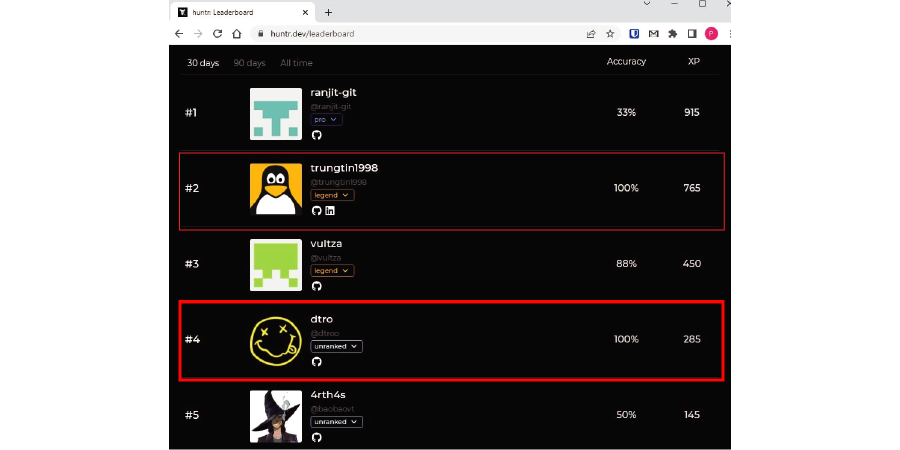

Giải thưởng và thành tích

MÔ HÌNH VÀ PHƯƠNG PHÁP

- Mục tiêu: giả lập các cuộc tấn công thực tế của tội phạm mạng, sử dụng các kỹ thuật xâm nhập nâng cao, xâu chỗi các điểm yếu, vượt qua các hệ thống phòng vệ,… nhằm đánh giá khả năng phát hiện xâm nhập và đánh cắp dữ liệu.

- Phạm vi: thông thường xác định phạm vi mở, ví dụ lựa chọn vùng mạng ngoài Internet, hoặc vùng trong hệ thống nội bộ để thực hiện xâm nhập.

- Phương pháp: sử dụng các chiến thuật và kỹ thuật xâm nhập linh hoạt dựa theo hiện trạng của từng tổ chức, từng giai đoạn xâm nhập, không cố định các kịch bản.

- Báo cáo: bức tranh tổng thể về các điểm yếu bảo mật có thể dẫn đến hệ thống bị xâm nhập, đánh giá khả năng chủ động phát hiện và phản ứng của các hệ thống phòng vệ đối với các hình thức xâm nhập nâng cao.

Một số ngữ cảnh phổ biến

- External Attack: Tấn công từ Internet, các kênh dịch vụ trực tuyến cho phép bất kỳ ai cũng có thể tiếp cận.

- Internal Attack: Giả lập trường hợp hệ thống nội bộ bị xâm nhập, và Hacker kiểm soát được một máy tính nhân viên

- Wireless Network Attack: Tấn công mạng Wireless, xác định xem từ mạng Wireless có thể xâm nhập được qua các hệ thống khác hay không

- Data Exfiltration Attack: Tấn công trích xuất dữ liệu

ATT&CK Matrix for Enterprise

Minh họa luồng tấn công

Để lại liên hệ

và chúng tôi có thể tư vấn cho quý khách

Chúng tôi sẵn lòng chia sẻ tư vấn và định hướng cho bạn ý tưởng về dịch vụ mà quý khách cần nhất

Loading ...

Loading ...