ĐIỀU TRA SỐ VÀ ỨNG CỨU SỰ CỐ

Điều tra và ứng cứu sự cố an toàn thông tin (DFIR) là một dịch vụ chuyên biệt tập trung vào việc xác định, khắc phục và điều tra các sự cố an ninh mạng. Các chuyên gia của DFIR thu thập và kiểm tra nhiều thông tin để xác định ai đã tấn công, cách họ xâm nhập, các bước chính xác mà kẻ tấn công đã thực hiện để xâm phạm hệ thống và bạn có thể làm gì để vá những lỗ hổng bảo mật đó.

Điều tra số và ứng cứu sự cố là gì?

Điều tra số và ứng cứu sự cố (DFIR) là một lĩnh vực trong an ninh mạng tập trung vào việc xác định, điều tra và khắc phục các cuộc tấn công mạng.

DFIR có hai thành phần chính:

- Điều tra số: Một tập hợp con của khoa học pháp y kiểm tra dữ liệu hệ thống, hoạt động của người dùng và các bằng chứng kỹ thuật số khác để xác định xem một cuộc tấn công có đang diễn ra hay không và ai có thể đứng đằng sau hoạt động đó.

- Ứng phó sự cố: Quy trình tổng thể mà một tổ chức sẽ tuân theo để chuẩn bị, phát hiện, ngăn chặn và phục hồi sau sự cố vi phạm dữ liệu.

Lợi ích của Điều tra số và ứng cứu sự cố

- Ứng phó với sự cố với tốc độ và độ chính xác

- Thực hiện theo một quy trình nhất quán khi điều tra và đánh giá sự cố

- Giảm thiểu mất mát hoặc đánh cắp dữ liệu cũng như tổn hại về danh tiếng do cuộc tấn công an ninh mạng gây ra

- Tăng cường các giao thức và quy trình bảo mật hiện có thông qua sự hiểu biết đầy đủ hơn về bối cảnh mối đe dọa và các rủi ro hiện có

- Phục hồi sau các sự kiện bảo mật nhanh hơn và hạn chế sự gián đoạn đối với hoạt động kinh doanh

- Hỗ trợ truy tố kẻ đe dọa thông qua bằng chứng và tài liệu

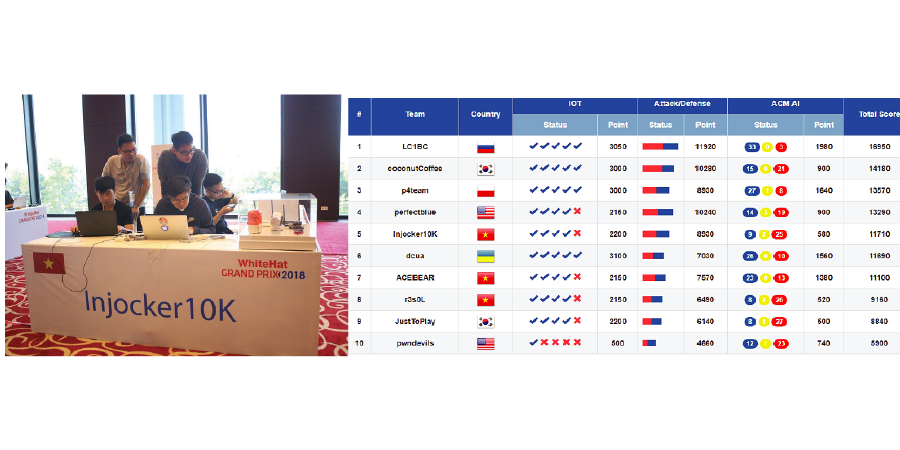

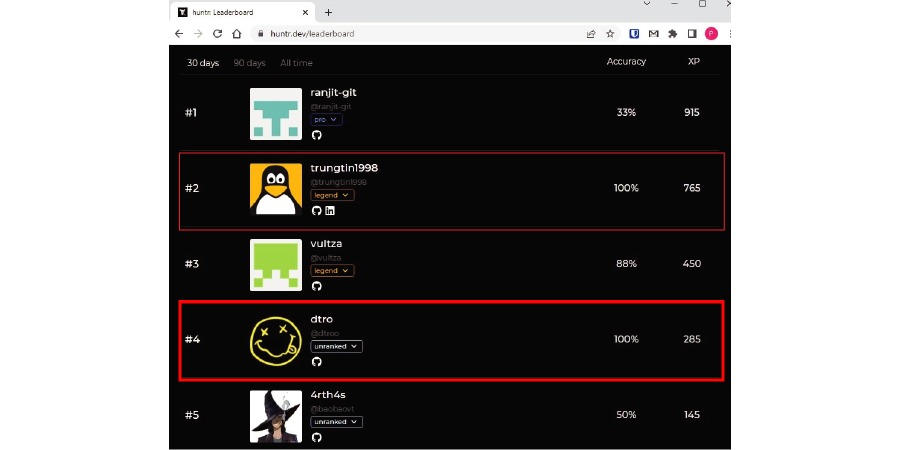

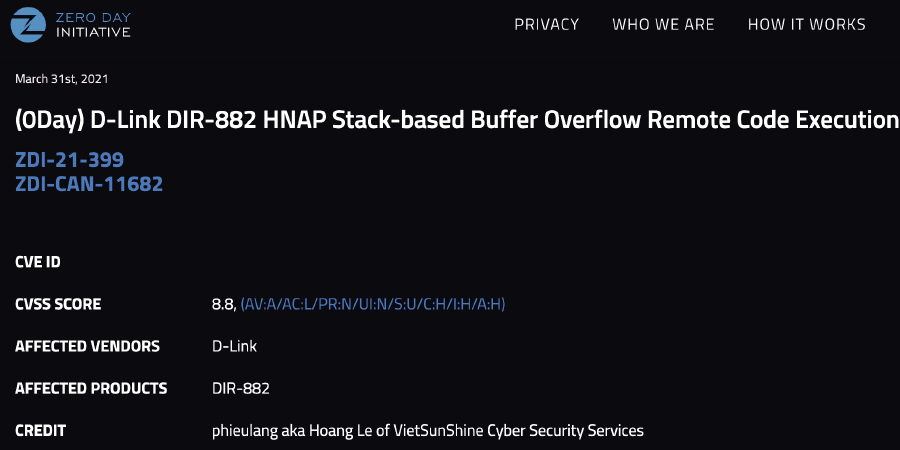

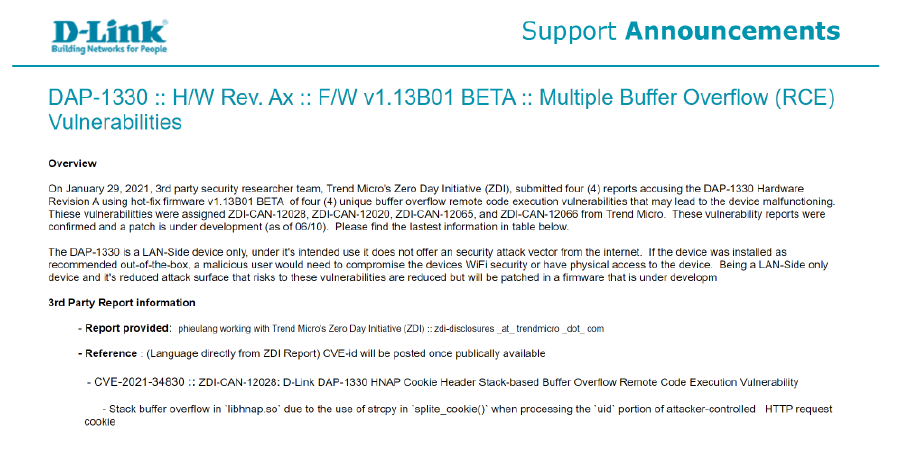

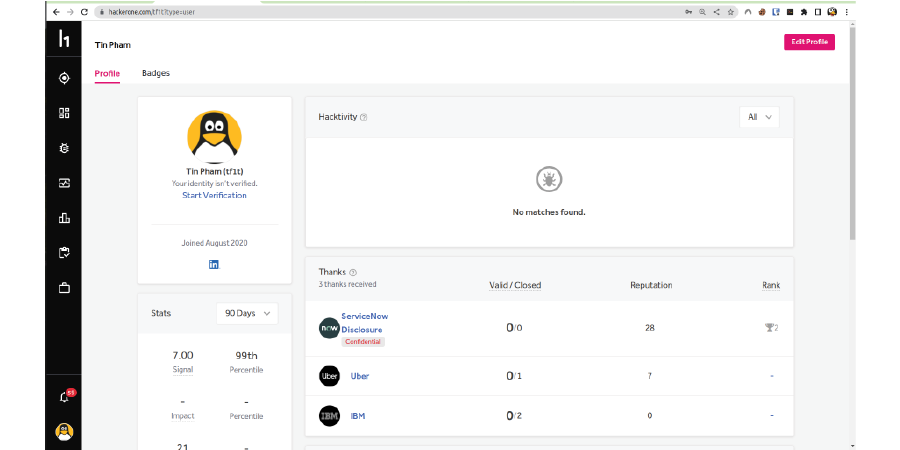

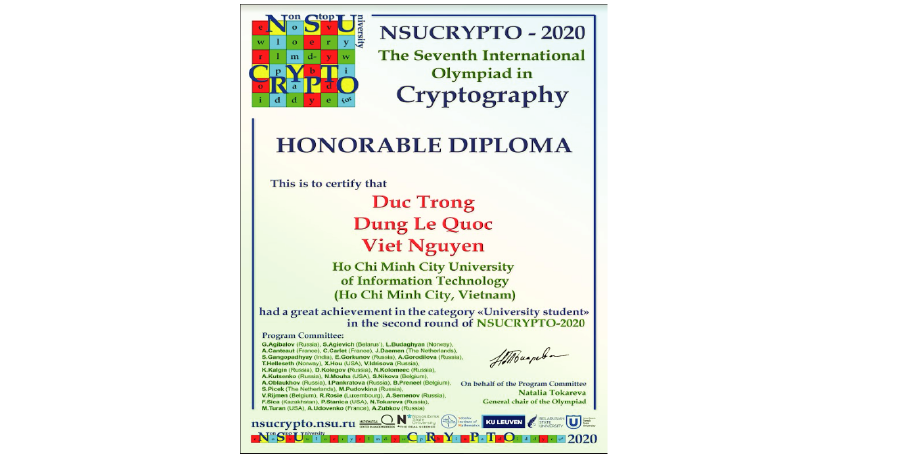

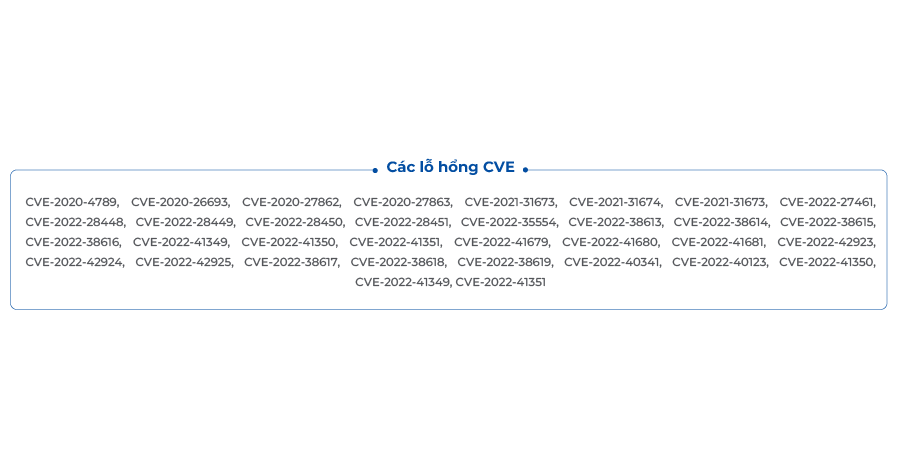

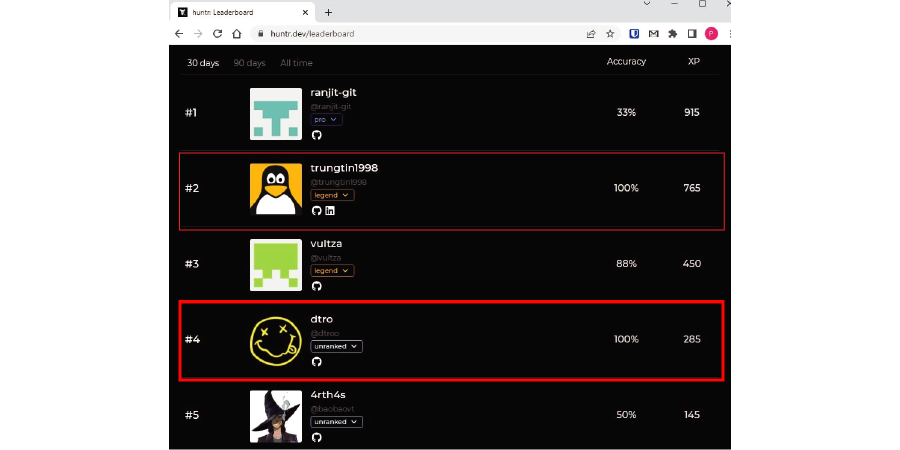

Giải thưởng và thành tích

Nội dung thực hiện

1. Tiếp nhận

- Tiếp nhận thông tin từ đối tác về thời điểm tấn công, hậu quả và hiện trạng của hệ thống.

- Nhận định tình huống: đã bị tấn công, đang bị tấn công, hoặc hệ thống đã bị thay đổi hiện trạng sau quá trình khôi phục.

- Phạm vi sự cố: sự cố cả hệ thống mạng máy tính, sự cố một máy tính, sự cố dữ liệu.

2. Phân loại

- Tấn công lừa đảo

- Tấn công mã độc mã hoá dữ liệu

- Tấn công nhằm mục đích phá hoại

- Các hình thức khác

3. Thu thập bằng chứng

- Thông tin về đầu mối liên hệ

- Sơ đồ mạng của hệ thống

- Mục tiêu bị ảnh hưởng (loại máy chủ, phần mềm, thiết bị mạng, hệ điều hành...)

- Tài khoản truy cập vào các hệ thống bị ảnh hưởng để trích xuất dữ liệu phân tích

- Thông tin nhật ký hệ thống (Log)

- Bộ nhớ và trạng thái kết nối mạng

- Mẫu dữ liệu bị can thiệp

- Mẫu mã độc

4. Phân tích

- Phân tích điểm yếu của các máy chủ, thiết bị mạng, phần mềm có trong hệ thống.

- Phân tích các mẫu Log

- Ghi nhận lại dòng thời gian (timeline) các sự kiện xảy ra trong hệ thống ở các khoảng thời gian trước, trong và sau thời điểm xảy ra sự cố

- Phân tích mã độc

5. Báo cáo

- Tổng hợp báo cáo kết quả điều tra, ghi nhận đầy đủ các bằng chứng số, nhận định nguyên nhân và kết quả xử lý.

- Đề xuất các giải pháp để cải thiện ATTT cho hệ thống, cả về quy trình, phần cứng và phần mềm.

Để lại liên hệ

và chúng tôi có thể tư vấn cho quý khách

Chúng tôi sẵn lòng chia sẻ tư vấn và định hướng cho bạn ý tưởng về dịch vụ mà quý khách cần nhất

Loading ...

Loading ...